Saludos a todos,

Sí, esa es la razón de ser de este escrito, “Como CAIN& ABEL no hay otro igual” y no estoy haciendo referencia a “Holy Bible” y la Narración del chicho Bueno y el chico Malo con su sacrificio ante Dios.

Como leerán y verán a continuación Cain es un chico tan bueno como Abel.

En realidad estoy haciendo referencia al excelente software creado por el Señor Massimiliano Montoro y su grandioso Web Site .

Rondaba en mi cabeza la intención de escribir desde hace mucho rato sobre este maravilloso aplicativo, puesto que se convirtió en uno más de las armas de mi arsenal para Análisis de Seguridad, el cual no puede faltar en ningún de mis Test de Intrusión Interno, apelando a sus excelentes métodos para la recuperación y desciframiento de contraseñas, contribuyendo así en la consecución de hallazgos que nos fortalezcan nuestras evidencias de auditoría de seguridad.

Antes de pasar a las imágenes de evidencia, una breve descripción de lo que es CAIN&ABEL para quien no conozca de esta maravillosa herramienta Multiuso.

“Caín y Abel es una herramienta de recuperación de contraseña para sistemas operativos de Microsoft. Permite la recuperación fácil de diversos tipo de contraseñas por métodos de sinfín de la red (olfateo de red), craqueo contraseñas cifradas utilizando ataques de diccionario, fuerza bruta y ataques de criptoanálisis, permite grabar conversaciones de VoIP, descodificar contraseñas, recuperar claves de la red inalámbrica, revelar contraseñas en Text Box, caché las contraseñas en Windows y el análisis de protocolos de enrutamiento.

La última versión es más rápida y contiene muchas características nuevas como APR (Arp Poison Routing) que permite el rastreo en cambió de LANs y ataques Man-in-the-Middle.

El sniffer en esta versión también puede analizar los protocolos cifrados como SSH-1 y HTTPS y contiene los filtros para capturar las credenciales de una amplia gama de mecanismos de autenticación. “

Bien y si no me crees, échale un vistazo a las siguientes evidencias. El orden de los factores no altera el producto xDDD

No pretendo entregar un manual del producto, el cual puedes descargar de aquí View Cain & Abel on-line User Manual Así que iré detallando cada evidencia sin establecer un nivel o criterio de importancia.

Corresponden a diversos proyectos ejecutados de los cuales tratare de incluir lo que considere más relevante, ya que si me doy a la tarea de subir todo, creo que este Artículo no me alcanzaría para su inclusión.

Enumeración de Equipos o Sondeo de Red.

Si hacemos uso de Su pestaña de Host y Network tenemos la posibilidad de Sondear o enumerar la Red de la cual pertenecemos al segmento de Red o tenemos enrutamiento alguno. De igual forma tratar de acceder a recursos compartidos, Bases de Datos, o registros de Windows en los equipos.

Recursos Compartidos, acceso por clave o usuario Anonymous

Llaves de Registro y Recursos Compartidos.

Enumeración de usuarios, registro y recursos compartidos

Enumeración de Servicios.

Registro del sistema

En algunas ocasiones nuestra estación de trabajo es controlada o nos aplican restricciones con medidas como Vlans o Acls (Listas de Control de Accesos), etc. Algunas formas de tratar de evadirlas es montando una Maquina virtual y estableciendo una configuración estática o dinámica, un Ip spoofing, mac spoofing, con una mac diferente para saltar el control de Acls por MAC, como se muestra a continuación capturando credenciales de autenticación (login y password) en tramas de HTTP una vez se ha iniciado un ARP Poisoning.

Captura de tramas HTTP con credenciales y comportamientos de navegación, si tienes algún sitio prohibido de navegación, aquí te darás cuenta que te están saltando el proxy o el Web Content.

Captura de credenciales de autenticación servicio FTP, en conexiones FTP

Explotando el servicio ;P

O lo prefieres visualizar así

Captura de tramas del protocolo SIP (Session Initiation Protocol) en un sistema Asterisk (VoiP).

Captura de tramas protocolo POP3 (servicio de correo interno)

Captura de tramas protocolo SMB. Indicio excelente para aplicar un SMB Relay

Captura credenciales Oracle (TNS) ciframiento tipo DES !!

Captura tramas de VoIP

Volcado de la SAM en una estación de trabajo vulnerada por su baja seguridad a nivel de LOCALHOST.

Proceso de ARP poisong y MITM (Man In The Middle) con Cain

Captura de tramas http de archivos, aplicativos que pueden ser modificados On line.

Credenciales de autenticación conexión es Wirelles tomadas de los Cache Passwords de un equipo vulnerado a nivel de Localhost, en donde se ha instalado Cain&Abel.

Creo que no te gustaría que te encontraran visitando sitios de tu preferencia xDD.

Aclaro que no tengo nada contra la definición de Género o estilos de Vida. Pero con esta sociedad de doble moral, no creo que te guste que encuentren que visitas estos sitios. El problema es que este es un equipo corporativo de trabajo.

Información de los Windows Mail Passwords del Cached Passwords del equipo.

Información de los Credential Manager del Cached Passwords del equipo.

Información del Protected Storage del Cached Passwords del equipo.

Información del Dialup Password del Cached Passwords del equipo

Captura de Credential Manager en Cached Passwords, credencial de controlador de Dominio Maestro.

Captura de Certificados

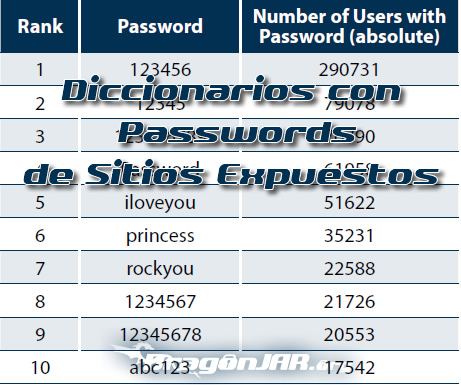

Función Cracker de Cain&Abel en donde puedes utilizar varios métodos para descifrar los hash de las contraseñas por medio de ataques por diccionario, fuera bruta, intentos, etc. Adicionalmente puedes subir diccionarios personalizados o las tablas de Rainbow Tables.

Capturas de sesión de Telnet

Descifrado de Hash de VNC levantadas del registro de Windows

Esto es una belleza como un Santo Grial, un LDAP abierto de Patitas  Esperando ser coronado

Esperando ser coronado

Capturas de tramas protocolo SMNP

O si tu intención es una Denegación de Servicios (DoS)

Huyyyyy

La verdad dejemos hasta aquí porque me canse y se me atrasaron algunas vainas de trabajo y académicas……..

He probado algunas otras opciones como el Cracking de Wirelles, Accesos por RDP, desciframiento de BD, Conexión a BD, Desciframiento de CCDU, Traceroute, RSA Token Security ID, Siskey Decoder, DecoderBase64, Cisco VPN Password y Cisco Decode Password. Algunas me han funcionado otras no!!. A lo mejor por falta de conocimiento o ser mas diestro con la herramienta. Creo que no conozco más del 50% de la misma pero ya puedes medir su potencial con los hallazgos de las evidencias anteriores.

Como puedes ver Cain también es un chico bueno como Abel!!!

Y como su título lo dice no he encontrado herramienta alguna similar para Linux, razón por la cual mantengo mi partición dual Win/BT algunas vainas sobre Windows como algunas herramientas forenses y de seguridad.

Ahora, no vamos a volver con el mismo cuento que siempre me tomo que usa Dsniff, Ettercap, Wireshark que combínalo con scripts o con otras herramientas. Ni de esta forma alcanza el gran potencial de esta maravillosa herramienta. Eso si recomiendo, si encuentras algo similar por favor no dudes en contactarme que es de mi especial interés!!

Con gratitud se escribió este artículo especialmente para el proyecto Sec-Track por permitirme participar de él. Congratulations mi gran amigo 4v4t4r por tan excelente iniciativa de seguridad.

Espero que sean de su agrado estas líneas, que como cosa rara me extendí más de lo que esperaba, aunque como lo dije desde el principio tratare de ser breve, tratando de mostrar el potencial de la herramienta.

No me queda más que despedirme, agradecerles a todos por invertir su tiempo en leer un poco estas líneas de conocimiento.

Bytes

Dino

PD: Agradecimientos al Señor Massimiliano Montoro y su grandioso Web Site

PD2: Se publica también en mi Blog