Las capacidades actuales de los dispositivos USB de memoria, ya sean pendrive’s o discos extraíbles, potencian su utilización tanto como expansión de las capacidades de almacenamiento interno de equipos de sobremesa (y especialmente de portátiles y netbooks) como de unidades de backup.

Sin embargo, debemos tener en cuenta que son muy pocos los dispositivos que incorporan medidas de seguridad (como el cifrado de archivos) que permiten proteger información confidencial almacenada en los mismos.

Los dispositivos que lo incorporan utilizan protocolos estándares de cifrado para cifrar ficheros o carpetas, mediante la utilización de una contraseña o incluso mediante la utilización de identificación biométrica (huella dactilar).

Estos dispositivos no son muy conocidos y tienen un precio superior al resto por lo que su utilización es muy reducida.

¿Cómo podemos entonces proteger información confidencial sobre un pendrive o disco que no incorpore esta característica?

La solución pasa por cifrar cada uno de los archivos clasificados como confidenciales antes de almacenarlos en el dispositivo utilizando para ello programas basados bien en criptografía simétrica o de llave privada/pública.

Para ello podemos seguir dos enfoques:

1. Cifrado Individual de archivos

Para la primera opción (cifrar cada archivo por separado), podemos utilizar cualquier programa de cifrado como AXCRYPT (

http://www.axantum.com/axcrypt/Default.aspx) que una vez instalado en nuestro equipo o ejecutado desde el propio pendrive (con la versión “Axcrypt2Go”) nos permitirá cifrar individualmente cada archivo, una vez introducida la contraseña que permitirá su descifrado posterior.

Para descifrar el archivo se procede de manera similar pero colocándonos sobre el archivo cifrado (con la extensión .axx) y seleccionando la opción “Decrypt”.

2. Creación de un volumen protegido.

La segunda opción es más cómoda y ágil, ya que en lugar de tener que cifrar/descifrar uno a uno cada archivo, se trata de crear un espacio en el pendrive donde almacenaremos todos los archivos que deseamos mantener protegidos.

De esta manera en el mismo pendrive podemos establecer dos zonas, una “libre” sobre la que grabaremos archivos que no requieren seguridad y que pueden ser accesibles por cualquier usuario y la otra “cifrada” accesible mediante contraseña en la que almacenaremos los archivos confidenciales.

Para crear este espacio protegido en un pendrive que no incorpora esta función podemos utilizar un programa como TRUECRYPT (

http://www.truecrypt.org/) disponible también en versión instalable o “portable”.

Para mayor flexibilidad mostraremos la forma de trabajar con la versión portable que llevaremos copiada en el mismo pendrive.

1. Iniciamos el programa truecrypt.exe desde el pendrive y creamos el volumen que contendrá los archivos confidenciales.

Pulsamos sobre la opción “Create Volume” aceptando las opciones presentadas por defecto hasta llegar a la pantalla de “Volume Location” donde indicaremos cómo vamos a llamar al archivo.

Pulsamos sobre “Select File” y nos desplazamos hasta la unidad de disco del pendrive escribiendo el nombre de un fichero (en el ejemplo “tcdata”) que actuará como volumen para incluir posteriormente los archivos a proteger.

Tras pulsar sobre guardar, las dos pantallas siguientes nos confirman la ruta del archivo, y el algoritmo de cifrado a utilizar (por defecto AES), solicitando a continuación el tamaño del pendrive que necesitamos reservar para este volumen.

En nuestro caso seleccionamos 10MB y a continuación se nos solicita la contraseña para poder montar el volumen cifrado y acceder posteriormente a los datos contenidos en él.

Es aquí donde deberemos de ser especialmente cuidadosos en seleccionar una contraseña larga, compleja y no predecible, puesto que será la única barrera para impedir el acceso a los datos guardados en el volumen. (Truecrypt nos recomienda utilizar una contraseña ¡no inferior a 20 caracteres!)

Por último se procede al formateado del volumen cifrado (el fichero de 10 Mb de nombre tcdata en nuestro ejemplo, ¡No de todo el Pendrive!)

Comprobaremos su creación sobre el pendrive antes de proceder a su “montaje”.

2. Montar el volumen para guardar y acceder a los archivos confidenciales.A partir de este momento, para poder almacenar información confidencial (o acceder posteriormente a la misma) deberemos de proceder a “montar” el volumen.

Para ello desde el menú de Truecrypt seleccionamos primero la letra de unidad de disco con la que queremos acceder al volumen (disco virtual) por ejemplo la P: y localizamos el archivo (tcdata) desde la opción “Select File”

Al pulsar posteriormente sobre la opción “Mount” se nos solicita la contraseña para “montar” el volumen.

Una vez introducida correctamente, el volumen es accesible desde la unidad de disco virtual seleccionada (en el ejemplo P:) sobre la que podemos trabajar de la misma manera que lo haríamos con otro disco (creando ficheros, carpetas, borrando, renombrando…)

A partir de este momento todo lo que dejemos en la Unidad de disco virtual P: quedará cifrado ¡Al desmontar el volumen! (con la opción “Dismount”) y solo será accesible al montar de nuevo el volumen (el fichero “tcdata”) una vez introducida correctamente la contraseña.

Puede observarse cómo el acceso al propio pendrive se realiza desde su propia unidad de disco (en el ejemplo F:) y cómo el disco virtual P: aparece o desaparece en función de si el volumen truecrypt (tcdata) está montado o desmontado.

Autor: Juan Carlos Rodriguez - Responsable S21sec university

Fuente:

S21sec

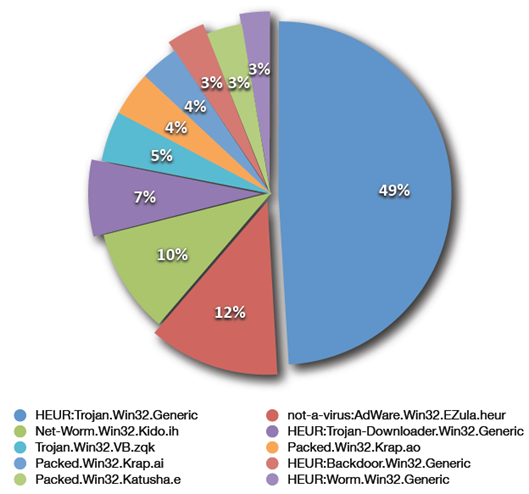

Las “actividades maliciosas en internet”, definidas como malwares,

Las “actividades maliciosas en internet”, definidas como malwares,

Hoy, 11 de marzo de 2011, Japón sufre el peor terremoto de su historia. El epicentro del temblor ocurrió a 130 kilómetros del Japón, y provocó un Tsunami con olas de hasta 10 metros que ya azotó varias poblaciones del país y se esperan repercusiones en todos los países con costa al Pacífico del otro lado del mundo.

Hoy, 11 de marzo de 2011, Japón sufre el peor terremoto de su historia. El epicentro del temblor ocurrió a 130 kilómetros del Japón, y provocó un Tsunami con olas de hasta 10 metros que ya azotó varias poblaciones del país y se esperan repercusiones en todos los países con costa al Pacífico del otro lado del mundo.