PILAR es una herramienta que implementa la metodología MAGERIT de análisis y gestión de riesgos, desarrollada por el Centro Criptológico Nacional (CCN) y de amplia utilización en la administración pública española.

Se puede descargar del Portal del CCN-CERT en:

Pilar 1

Pilar 2

Objetivos

MAGERIT persigue los siguientes objetivos:

- Concienciar a los responsables de los sistemas de información de la existencia de riesgos y de la necesidad de atajarlos a tiempo.

- Ofrecer un método sistemático para analizar tales riesgos.

- Ayudar a descubrir y planificar las medidas oportunas para mantener los riesgos bajo control.

- Preparar a la Organización para procesos de evaluación, auditoría, certificación o acreditación, según corresponda en cada caso.

Organización de las guías

MAGERIT versión 2 se ha estructurado en tres libros: "Método", "Catálogo de Elementos" y "Guía de Técnicas".

Método

Describe los pasos y las tareas básicas para realizar un proyecto de análisis y gestión de riesgos, y proporciona una serie de aspectos prácticos. Describe la metodología desde tres ángulos:

- El capítulo 2 describe los pasos para realizar un análisis del estado de riesgo y para gestionar su mitigación. Es una presentación netamente conceptual.

- El capítulo 3 describe las tareas básicas para realizar un proyecto de análisis y gestión de riesgos, entendiendo que no basta con tener los conceptos claros, sino que es conveniente pautar roles, actividades, hitos y documentación para que la realización del proyecto de análisis y gestión de riesgos esté bajo control en todo momento.

- El capítulo 4 aplica la metodología al caso del desarrollo de sistemas de información, en el entendimiento que los proyectos de desarrollo de sistemas deben tener en cuenta los riesgos desde el primer momento, tanto los riesgos a que están expuestos, como los riesgos que las propias aplicaciones introducen en el sistema.

Como complemento, el capítulo 5 desgrana una serie de aspectos prácticos, derivados de la experiencia acumulada en el tiempo para la realización de un análisis y una gestión realmente efectivos.

Los apéndices recogen material de consulta:

- glosario,

- referencias bibliográficas consideradas para el desarrollo de esta metodología,

- referencias al marco legal que encuadra las tareas de análisis y gestión,

- el marco normativo de evaluación y certificación

- las características que se requieren de las herramientas, presentes o futuras, para soportar el proceso de análisis y gestión de riesgos,

- una guía comparativa de cómo MAGERIT versión 1 ha evolucionado en esta versión 2.

- se desarrolla un caso práctico como ejemplo.

Catálogo de Elementos

Ofrece unas pautas y elementos estándar en cuanto a: tipos de activos, dimensiones de valoración de los activos, criterios de valoración de los activos, amenazas típicas sobre los sistemas de información y salvaguardas a considerar para proteger sistemas de información.

Se persiguen dos objetivos:

- Por una parte, facilitar la labor de las personas que acometen el proyecto, en el sentido de ofrecerles elementos estándar a los que puedan adscribirse rápidamente, centrándose en lo específico del sistema objeto del análisis.

- Por otra, homogeneizar los resultados de los análisis, promoviendo una terminología y unos criterios uniformes que permitan comparar e incluso integrar análisis realizados por diferentes equipos.

Cada sección incluye una notación XML que se empleará para publicar regularmente los elementos en un formato estándar capaz de ser procesado automáticamente por herramientas de análisis y gestión.

Si el lector usa una herramienta de análisis y gestión de riesgos, este catálogo será parte de la misma; si el análisis se realiza manualmente, este catálogo proporciona una amplia base de partida para avanzar rápidamente sin distracciones ni olvidos.

Guía de Técnicas

Se trata de una guía de consulta que proporciona algunas técnicas que se emplean habitualmente para llevar a cabo proyectos de análisis y gestión de riesgos: técnicas específicas para el análisis de riesgos, análisis mediante tablas, análisis algorítmico, árboles de ataque, técnicas generales, análisis coste-beneficio, diagramas de flujo de datos, diagramas de procesos, técnicas gráficas, planificación de proyectos, sesiones de trabajo (entrevistas, reuniones y presentaciones) y valoración Delphi.

Es una guía de consulta. Según el lector avance por las tareas del proyecto, se le recomendará el uso de ciertas técnicas específicas, de las que esta guía busca ser una introducción, así como proporcionar referencias para que el lector profundice en las técnicas presentadas.

Experiencias de aplicación de Magerit versión 2

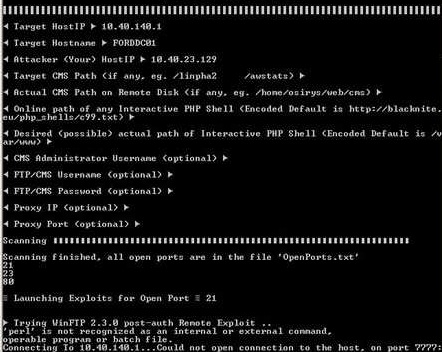

Ejemplo de aplicación de Magerit versión 2 junto con la herramienta Pilar:

Derechos de Utilización

MAGERIT es una metodología de carácter público, perteneciente al Ministerio de la Presidencia; su utilización no requiere autorización previa del mismo.

Responsable del Producto

Secretaría de Estado para la Función Pública. Dirección General para el Impulso de la Administración Electrónica. Subdirección General de Coordinación y Estudios.

Más información

Para más información contactar con:

secretaria.csae@map.es