sábado, 23 de abril de 2011

25 % de los niños tiene abiertos sus perfiles en las redes sociales

Nuevo Rootkit ataca el sector de arranque (Rookit.Win32.Fisp.a)

Esta vez la propagación se da a través de un vídeo colgado en una falsa web de porno china. Según lo publicado, una vez ejecutado el malware sustituye el sector de arranque por una versión modificada. Cuando se reinicia el dispositivo, el proceso troyano toma control del dispositivo y finalmente vuelve a escribir la versión original del MBR, del cual previamente ha hecho un backup.

¿Sabe dónde están sus archivos confidenciales? Más de la mitad de los profesionales TI, no

Más..

Visto en itcio.es

sábado, 16 de abril de 2011

Cae una de las botnets mas antiguas

"A continuación me gustaría añadir un poco de información desde el punto de vista de ESET sobre la botnet Coreflood, cuyos centros de control fueron desactivados el miércoles por el Departamento de Justicia. El bot Coreflood es detectado por los productos ESET como Win32/Afcore y ha estado activo desde el principio de la pasada década (concretamente desde 2001), a pesar de que nuestras estadísticas indican una actividad especialmente fuerte entre 2007 y 2009, con picos de actividad máxima a finales de 2008. Esta botnet ha estado relativamente tranquila (en términos de volumen de infección) pero ha mostrado una moderada tendencia al crecimiento en meses recientes, así que su desarticulación parece que ha sido justo a tiempo.

No obstante, la importancia de Coreflood no radica en su tamaño. Su especialidad han sido los fraudes financieros y robo de contraseñas en general (tarjetas de crédito, email y credenciales de redes sociales) antes que el envío masivo de spam o los ataques DDoS. Pero ante todo, ha intentado permanecer desapercibida el máximo tiempo posible. Lo más probable es que las consecuencias de la desactivación de esta botnet pasen desapercibidas para la mayoría de los usuarios. No esperamos ver un descenso elevado del volumen de spam y las víctimas cuyos sistemas estuviesen siendo controlados, muy probablemente no lo supieran. En cualquier caso, las botnets son como los autobuses, siempre habrá otro en pocos minutos".

Del comentario de nuestro compañero David Harley nos gustaría destacar el hecho de que la botnet Coreflood fuese de un tamaño relativamente pequeño para la antigüedad que tenia. Actualmente, las botnets con gran cantidad de usuarios atraen mucho la atención y las autoridades no escatiman esfuerzos para que cesen su actividad. Gestionar botnets de tamaño reducido hace que pasen desapercibidas durante más tiempo y es una tendencia que venimos observando desde hace meses, tras la desarticulación de grandes botnets como Waledac o Rustock.

Fuente: Ontinet

Correo sobre cierre de cuenta Hotmail propaga troyano.

La denuncia que recibimos de un lector es el siguiente correo falso, (errores ortográficos incluidos):

Date: Thu, 14 Apr 2011Los enlaces del correo original (aqui cambiados) llevan a: http://www.[ELIMINADO]demo.net/radicalquads/content/www-windows-live-msn-verific-cgibin-users/windowslive-verific-user-latinamerica-cgibin-data-hotmail-dating.zip.

To: xxxxxx@hotmail.com

Subject: Tu cuenta en hotmail podria ser cancelada por nuestro equipo.

From: verficusers@mnslatina.com

Como miembro de Windows Live, has recibido este mensaje de correo electrónico que te informa sobre actualizaciones y cambios en el servicio, nuestro mantenimiento regular y procesos de verificación, hemos detectado un error en la información que tenemos registrada de su cuenta. Nuestra política consiste unicamente en brindarle un mejor servicio Esto se debe a algunos de estos factores:

1. Un cambio reciente en su información personal (cambio de dirección, cambio de servicio (ISP), etc.)

2. Que usted haya proveído información invalida durante su proceso inicial de registro para hotmail live o que usted aun no haya realizado dicho registro de su cuenta en la versión completa de Windows Live Hotmail.

3. Accesos a su cuenta a través de Hotmail Live en Linea que han sido realizados desde diferentes direcciones IP.

Esto seguramente se debe a que la direccion IP de su PC es dinámica y varía constantemente, o debido a que usted ha utilizado mas de un computador para acceder a su cuenta. Para verificar la actividad de la misma y omitir el proceso de baja, debes descargar el boletin de verificacion de windows live messenger en el siguiente enlace descargar boletin de verificacion de cuenta ID Live cuyo procedimiento se realizara en linea con un sifrado de (1024-Bits) para hacer segura e indetectable el proceso de validacion. SI la información en su cuenta no se actualiza en las siguientes 24 horas, algunos servicios en uso (Live Messenger, Live ID) y acceso a su cuenta serán restringidos hasta que esta información sea verificada y actualizada. Si no deseacolaborar en esta verificacion del servicio puede darlo de baja en el siguiente enlace cerrar tu cuenta.

Microsoft respeta tu privacidad. Para obtener más información, lee nuestra Declaración de privacidad.

Microsoft Corporation, One Microsoft Way, Redmond, WA 98052

Dicho archivo ZIP contiene un ejecutable que es identificado como un Troyan-Downloader por 14 de los 41 motores antivirus que comprueba VirusTotal.

No importa cuan alarmante suene un correo que reciba, piense y tenga cuidado, no siga los enlaces ni abra los adjuntos.

Raúl de la Redacción de Segu-Info

Detienen a un sospechoso de pertenecer a Anonymous

Los otros cinco detenidos, son sospechosos de haber participado en los ataques cibernéticos en los sitios web de Amazon, Bank of America, Mastercard, PayPal y Visa en diciembre. Causar deliberadamente dicha interrupción es un delito en virtud de la ley de 'Uso indebido de ordenadores' y conlleva "una pena de prisión de hasta 10 años", según The Telegraph.

Estas firmas fueron atacadas, según el rotativo inglés, después de cortar los servicios a WikiLeaks en medio de la controversia sobre la liberación de los cables clasificados por la diplomacia de Estados Unidos.

Aún así, los seis miembros de Anonymous han sido puestos en libertad tras no tener acusaciones sólidas contra ellos y su caso sigue pendiente de investigación.

Estas detenciones se han producido tras el anuncio de Anonymous de continuar su batalla contra Sony con un ataque dispuesto para el día 16 de abril. Puede que estos arrestos enfurezcan aún más a los miembros del colectivo activista que esta plantando cara a todas las multinacionales del mundo en contra de Wikileaks y del uso libre de información.

Fuente: Telegraph (en inglés) y Portal TIC

¡Los bancos no deberían enviar esto pero lo hacen!

Siempre decimos que las entidades responsables no deberían enviar correos a sus clientes porque de esta forma los confunden y luego pocos son capaces de saber si se trata de un correo real (como este) o de un Phishing.

En este caso el correo enviado por el banco es el siguiente, donde se puede ver que se trata de una promoción para seguir sumando puntos y el enlace ni siquiera contiene un HTTPS, si bien tampoco habría sido la solución:

Al momento de escribir el presente el enlace mostrado continúa activo y conduce al siguiente sitio del banco, donde se solicitan los datos del usuario:

Pregunto por ignorancia ¿por qué un banco me solicita información que ya debería tener si soy su cliente? Es ridículo. Y, por si queda alguna duda de que si ese sitio invitaciones-especiales pertenece al banco aquí está el registro de Nic.ar:

Por otro lado, un cliente del banco se ha comunicado con ellos pidiendo explicación y la respuesta fue que "era una campaña de un agente de publicidad de ellos".

Y después nos quejamos de que los usuarios no saben identificar casos de phishing y caen en trampas sencillas... Con políticas y campañas como estas ¿quién necesita usuarios o enemigos?.

¡Gracias a todos quienes nos reportaron el caso!

Cristian de la Redacción de Segu-Info

jueves, 14 de abril de 2011

Ataques más frecuentes y sofisticados

El año pasado hubo más de 286 millones de amenazas, destacándose entre ellas los ataques a las redes sociales y a las empresas y un amplio cambio de foco que tiene como principal centro a los dispositivos móviles. Estos datos fueron dados a conocer en un reciente informe sobre las Amenazas a la Seguridad en Internet presentado por la especialista Symantec.

Antes de entrar en mayores detalles del informe, dos puntos a subrayar es que estos ataques son cada vez más frecuentes y presentan un mayor grado de sofisticación, en especial aquellos que tiene como objetivo las compañías. En este sentido, señalan que muchos de los ataques estuvieron dirigidos a empresas de corporativas y también a aquellas que están cotizando en la bolsa. Tampoco faltaron las amenazas a las compañías más pequeñas ni a los ámbitos gubernamentales.

Dos de los ataques más relevantes fueron Hydraq y Stuxnet. Estos ataques buscaban ingresar a los sistemas informáticos de las compañías a través de vulnerabilidades, las que fueron halladas ya que los delincuentes estudiaban muy bien a sus objetivos. El mayor daño ocasionado fue la filtración de datos y la fuga de información, a un nivel mayor que otro tipo de incidente.

Las redes sociales tampoco son un tema menor. Ya hemos hecho algunos comentarios respecto a esta cuestión en notas anteriores, pero sucede que la creciente popularidad de estos portales no dejan de atraer la atención de los ciber-criminales. Por eso acá van algunas modalidades de ataque para que tengan en cuenta en el momento de estar en las redes sociales.

La técnica que más usaron los delincuentes fue el de la URL abreviada. Es que este tipo de URL suelen utilizarse para compartir algún link en una página de internet o en un e-mail en vez esas direcciones web tan largas y complicadas. De esta manera, los ciber-delincuentes subían en las redes estos links abreviados para realizar diversos tipos de ataques, especialmente phishing y malware, incrementando así la cantidad de víctimas. Estos ataques se realizaban a través de canales de noticias suministradas a las redes sociales.

En porcentajes dados por Symantec confirmaba que de todos los ataques maliciosos que se hicieron por canales de noticas en las redes, el 65% fue a través de URL abreviadas.

Ahora: ¿qué pasa con los dispositivos móviles? Según el informe, el año pasado la mayor cantidad de ataques fue con la forma de Caballos de Troya, disfrazado de aplicaciones legítimas. En algunos casos, este tipo de aplicaciones creadas por los ciber-delincuentes fueron distribuidas a través de tiendas de apps.

A pesar de la seguridad que tienen los dispositivos móviles, los atacantes lograron hallar vulnerabilidades. Symantec informo que se encontraron durante el año pasado 163 vulnerabilidades que fueron descubiertas por los delincuentes. Esas mismas fallas ya están siendo utilizadas por los atacantes durante estos meses del año lo que dio como resultado que cientos de miles de estos dispositivos estuvieran infectados.

Como suele pasar en los informes, también en este se dio una serie de cifras (además de las que ya estuvimos dando en la nota), de las que algunas bastante interesantes para tener en cuenta en el momento de ver qué tipo de amenazas son los que más se están llevando adelante. Así que acá van algunos datos más, todas son durante el 2010:

- 286 millones de nuevas amenazas

- 93% de crecimiento en los ataques a la Web

- 6.253 vulnerabilidades nuevas

- 42% de aumento respecto al 2009 en las vulnerabilidades móviles

- 74% de spam relacionado con productos farmacéuticos

- 1 botnet (Rustock) con más de 1.000.000 de spambots

fuente: rompecadenas

Hackers no respetan ni a la Difunta Correa

Desde Segu-Info procedimos a informar de inmediato al webmaster del sitio. Finalizando el día y sin haber recibido respuesta, verificamos que el problema parece haber sido resuelto.

Raúl de la Redacción de Segu-Info

El arma infalible: la Ingeniería Social

Autor: Cristian Borghello, Technical & Educational Manager de ESET Latinoamérica.

En el informe "El arma infalible: la Ingeniería Social" se analiza la importancia de conocer cómo funciona la Ingeniería Social, cuáles son los objetivos que persigue, quiénes son sus víctimas y cuáles son las razones por las que continúa siendo una de las principales técnicas de ataque utilizadas actualmente por los creadores de malware y usuarios con fines maliciosos. En el articulo además, se explican las formas de Ingeniería Social más utilizadas en la actualidad.

Para leer el artículo en forma completa, se puede hacer clic aqui.

El negocio de los clics

- Hacer clic en los botones “me gusta” de 4 grupos de Facebook, con el objetivo de sumar mayor cantidad de personas a estos grupos.

- Compartir el mensaje del vídeo en el perfil de la víctima.

- Compartir el mensaje en los perfiles de los contactos de la víctima, con el objetivo de continuar con la propagación del mensaje.

17 boletines de seguridad de Microsoft en abril de 2011

Es interesante remarcar que el Boletín MS11-034 (importante) corrige 30 vulnerabilidades que parten de la misma raíz y que podrían permitir la elevación de privilegios si un atacante ha iniciado sesión localmente y ha ejecutado una aplicación especialmente diseñada.

Por otro lado el MS11-018 que resuelve cuatro vulnerabilidades en Internet Explorer), el MS11-019 que resuelve una vulnerabilidad en SMB Client y el MS11-020 una vulnerabilidad en SMB Server son considerados altamente prioritarios y su instalación debería ser obligatoria (luego de las pruebas pertinentes).

A continuación el video explicativo de las actualizaciones:

Cristian de la Redacción de Segu-Info

miércoles, 13 de abril de 2011

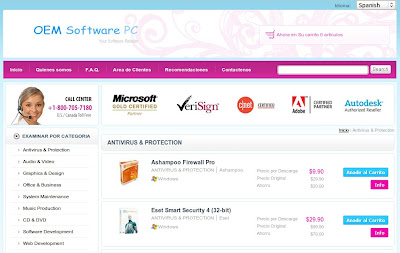

Cuidado con los sitios que venden programas baratos

Estos sitios pueden parecer confiables pero en realidad sólo roban el dinero de las víctimas ofreciendo licencias que no son originales, además a la hora de efectuar los pagos no utilizan pasarelas seguras por lo que también pueden estarrobando información personal y tarjetas de crédito:

En esta nota sobre el fraude de las licencias OEM publicada hace algunos meses puedes encontrar más información al respecto.

Las redes sociales, un arma de doble filo para la policía

El agente Trey Economidy de la policía de Albuquerque ahora advierte que debió haberlo pensado mejor cuando escribió en Facebook que su ocupación es "deshacerse de basura humana".

Luego de estar involucrado en un tiroteo fatal estando en funciones en febrero, un canal de televisión local encontró su página de Facebook. Economidy fue destinado a tareas administrativas, mientras que el departamento de policía de Albuquerque anunció el pasado mes una nueva política para orientar el uso de sitios de redes sociales por agentes.

Herramientas de redes sociales como Facebook y Twitter pueden ser recursos valiosos para los entes encargados de hacer cumplir la ley, ya que los ayudan a alertar al público, a buscar información sobre crímenes y obtener evidencias sobre los antecedentes de sospechosos. Sin embargo, Internet también puede meter al departamento de policía en problemas.

Contenido completo en La Nación

Cómo proteger tu información personal en las redes sociales

Sonico

Flickr, Picasa y Live.com

Live

Cuatro pantallas claves

sábado, 9 de abril de 2011

Servicio gratis para 'limpiar' el perfil de Facebook de datos 'incómodos'

A través del sitio Reppler.com se puede 'escanear' el propio perfil de Facebook y en cuestión de minutos ofrece un informe con cuatro puntos: la impresión que se dará, los contenidos 'inaceptables', la información y los riesgos de seguridad y privacidad.

Este servicio destaca las fotos o los mensajes publicados en Facebook que pueden dar una mala imagen y toda aquella información que es preferible mantener en secreto. Asimismo, pone nota a la apariencia general del perfil.

Por otro lado, el servicio estudia el tono de los mensajes del usuario para saber, por ejemplo, si parece a menudo enfadado o insatisfecho. Se trata en definitiva si dichos mensajes son compatibles con un trabajo en una oficina. Destaca términos negativos, como insultos o palabtras como 'droga' o alcohol'.

"La gente está preocupada por la percepción que el mundo pueda tener de uno mismo", comentó Vlad Gorelik, ex trabajador de compañía de seguridad AVG Technologies y fundador de Reppler.

"Hay inquietud por la seguridad, la privacidad y el ipacto que los contenidos de las redes sociales puedan tener en su vida laboral", añadió Gorelik. "Si trabajamos en un bar, las referencias al alcohol son perfectamente normales, pero si trabajamos para un bufete de abogados tradicional, la cosa cambia".

Fuente: IBLNews

Vídeos del seminario Wikileaks: el valor de la información (España)

Puede encontrar más información sobre este tema en el ciclo de Jornadas Internacionales sobre Wikileaks: un cambio de paradigma que se están celebrando en Latinoamérica y en los que participa Segu-Info.

Los enlaces directos a YouTube son los siguientes:

1) Wikileaks y la verdad

D. Ignacio Escolar, primer director y periodista del diario Público

Vídeo: http://www.youtube.com/watch?

2) Y Wikileaks entró en El País

D. Joseba Elola, periodista del diario El País

Vídeo: http://www.youtube.com/watch?

3) Una buena noticia para el periodismo, una leción para los medios

D. Juan Luis Sánchez, editor de periodismohumano.com

Vídeo: http://www.youtube.com/watch?

4) Wikileaks, ¿ejemplo de ciberguerra social?

D. Javier Pagès, consultor en seguridad y forensia informática

Vídeo: http://www.youtube.com/watch?

Diapositivas: http://www.criptored.upm.es/

5) Coloquio Wikileaks: el valor de la información

¿Algo ha cambiado en el mundo después de Wikileaks?

Vídeo: http://www.youtube.com/watch?

Gracias a Jorge Ramió Aguirre de CRIPTORED

Curso de Ethical hacking

Al evento asistieron personas de todo latinoamérica (como ser Argentina, Chile, Uruguay, Paraguay, Peru, Colombia, Venezuela, Ecuador) y también hubieron participantes de España.

Quiero agradecer a todos los que asistieron y se quedaron hasta el final, aún habiendo finalizado 1 hora más tarde. También quiero agradecer a las dos comunidades de seguridad de habla hispana más importantes, Segu-Info y DragonJAR por la difusión y el soporte.

El PDF que se mostró durante el curso lo pueden descargar aquí.

Recordamos que junto a Cristian Borghello, estaremos brindando este tipo de cursos durante todo el año.

Fuente: Matias Katz

Cuidado con la "Hacker de la Pala"

En Armenia, la conexión a internet viene en un 90% desde Georgia a través de un cable. Y accidentalmente, una mujer georgiana de 75 años que estaba cavando en busca de metales cortó el cable subterráneo de fibra óptica y le quitó internet a casi todo el país vecino. La mujer buscaba cobre, para venderlo después como chatarra.

Como consecuencia, 3,2 millones de personas se quedaron 5 horas sin internet, lo que provocó bastante caos para quienes requerían el servicio para trabajar. Algunas partes de la misma Georgia y de Azerbaiyán también se vieron afectadas.

El Ministerio del Interior de Georgia debió salir a dar explicaciones respecto del incidente. La mujer fue detenida cuando se descubrió el problema, aunque debido a su avanzada edad se la puso en libertad más tarde. De todos modos, puede enfrentar una condena de hasta 3 años por daños a la propiedad.

Mientras tanto, en los medios locales ya bautizaron a la señora como la "hacker de la pala"

Fuente: DDSMedia

viernes, 1 de abril de 2011

Siguen las estafas online originadas por la catástrofe en Japón

Para que los usuarios de Internet estén atentos, la empresa de seguridad informática McAfee señaló que aún continúan las estafas relacionadas con el terremoto y tsunami que tuvo lugar el 11 de marzo en Japón. Es que los ciber-delincuentes suelen utilizar este tipo de tragedias que conmocionan a las personas para aprovecharse de ellas y convertirlas en sus víctimas, y aprovecharlas hasta el máximo.

Para que los usuarios de Internet estén atentos, la empresa de seguridad informática McAfee señaló que aún continúan las estafas relacionadas con el terremoto y tsunami que tuvo lugar el 11 de marzo en Japón. Es que los ciber-delincuentes suelen utilizar este tipo de tragedias que conmocionan a las personas para aprovecharse de ellas y convertirlas en sus víctimas, y aprovecharlas hasta el máximo.Pero retomando el tema de las estafas originadas por esta tragedia puntualmente, una de las cuestiones que más estuvo dando vueltas, y sigue aún, son los correos electrónicos que simulan ser de organizaciones de ayuda en los que se incluye un link al que hay que conectarse y allí realizar una donación por medio de las tarjetas de crédito a las víctimas del terremoto.

Obviamente que esto es todo falso y lo único que se logra es que los delincuentes tengan en su poder los datos personales de la persona engañada que intenta dar una donación.

Para no caer en el engaño, la compañía (al igual que muchas otras relacionadas con la seguridad) señaló algunas pautas a tener en cuenta por los usuarios. Una de ellas tiene que ver, justamente, con no ingresar a estos links que aparecen en este tipo de e-mails, en especial si proviene de un usuario conocido o si no se ha solicitado. Y en caso de que sea conocido, chequear que realmente lo haya enviado. Tampoco se debe descargar ningún archivo de este tipo de correo (videos, foto o lo que fuere).

Otro tema a considerar es el de los dominios .org. En muchas oportunidades, no se tratan de organizaciones benéficas por lo que hay que chequear que a aquella dirección que entramos, realmente sea de una de estas organizaciones. Como tercera medida, también pueden aparecer banners invitando a los usuarios a hacer donaciones. Obviamente que estas pueden ser estafas (lo más probable es que así lo sean), por eso tampoco hay que ingresar a los enlaces que aparecen en estos banners. Y menos aún llenar ningún tipo de formularios que soliciten información personal.

Estas recomendaciones son solo algunas que hay que tener en cuenta tanto para esta tragedia como para cualquier otro hecho de este tipo, ya que es una manera de operar de los delincuentes frente a esta clase de acontecimientos. Para nosotros, los usuarios y posibles víctimas, tener en cuenta estas precauciones será una forma de evitar caer en sus trampas.